Ataques Baseados em Soft Skills: Como Proteger-se Contra a Engenharia Social

As tecnologias modernas estão se tornando mais robustas e as medidas de segurança, mais sofisticadas. No entanto, existe uma vulnerabilidade que não pode ser corrigida por nenhum patch — a confiança humana. É por isso que, cada vez mais, os cibercriminosos não miram apenas a infraestrutura de TI, mas o próprio comportamento humano. Eles não precisam acessar o seu código se conseguirem acessar a sua equipe — criando pânico, urgência ou enviando uma solicitação “oficial” cuidadosamente elaborada.

O problema não é a falta de conhecimento, mas sim a própria psicologia humana. As pessoas tendem a confiar — especialmente quando alguém se apresenta como suporte técnico, um antigo colega ou um gestor. Muitos também são suscetíveis à pressão do tempo e ao medo (“ação urgente necessária”, “negócio em risco”, “conta será bloqueada”).

Às vezes, bastam apenas alguns detalhes — o nome de um colaborador, um número de contrato, o nome de um produto. Essas informações são facilmente obtidas por meio de OSINT (Open Source Intelligence): LinkedIn, licitações, comunicados de imprensa, páginas corporativas. Conhecer um pouco de contexto — nomes de funcionários, números de pedidos, referências contratuais, nomes de fornecedores — permite que fraudadores se passem por legítimos, mesmo sem acesso a sistemas internos. Isso já é suficiente para tornar um ataque convincente.

E-mails de um “banco”, notificações de um falso “sistema de pagamento”, ligações de um suposto “departamento de segurança” — tudo projetado para imitar uma fonte confiável. Um site falso, um domínio com erro de digitação, um SMS alarmante (“Foram retirados R$ 1.500 do seu cartão”) — e a vítima retorna o contato para “confirmar os dados”.

Criminosos se inserem em uma troca legítima de e-mails — invadindo uma conta ou criando um domínio quase idêntico ao original. Eles se passam por CEO, advogado ou colega, enviando uma solicitação urgente de pagamento. Para ganhar credibilidade, podem encaminhar uma cadeia de e-mails falsificada, simulando aprovações anteriores, e inserir o alvo na última mensagem. Tudo parece rotineiro — mas o dinheiro vai para o golpista.

Atacantes entram em escritórios se passando por entregadores, prestadores de serviço ou novos estagiários. O objetivo: obter acesso físico à infraestrutura, conectar um pen drive, acessar o Wi-Fi ou fotografar credenciais de login. Esses ataques são especialmente perigosos em empresas com controles de acesso deficientes.

Administradores e equipes de suporte são alvos estratégicos — eles possuem acesso privilegiado, credenciais de sistema e direitos administrativos. Um único login comprometido pode dar ao invasor controle sobre toda a rede e contas de funcionários.

Especialistas projetam que as perdas globais causadas por crimes cibernéticos chegarão a US$ 10,5 trilhões até o final de 2025. A engenharia social não apenas continua sendo um dos principais vetores de ataque — como também está se tornando mais escalável e sofisticada.

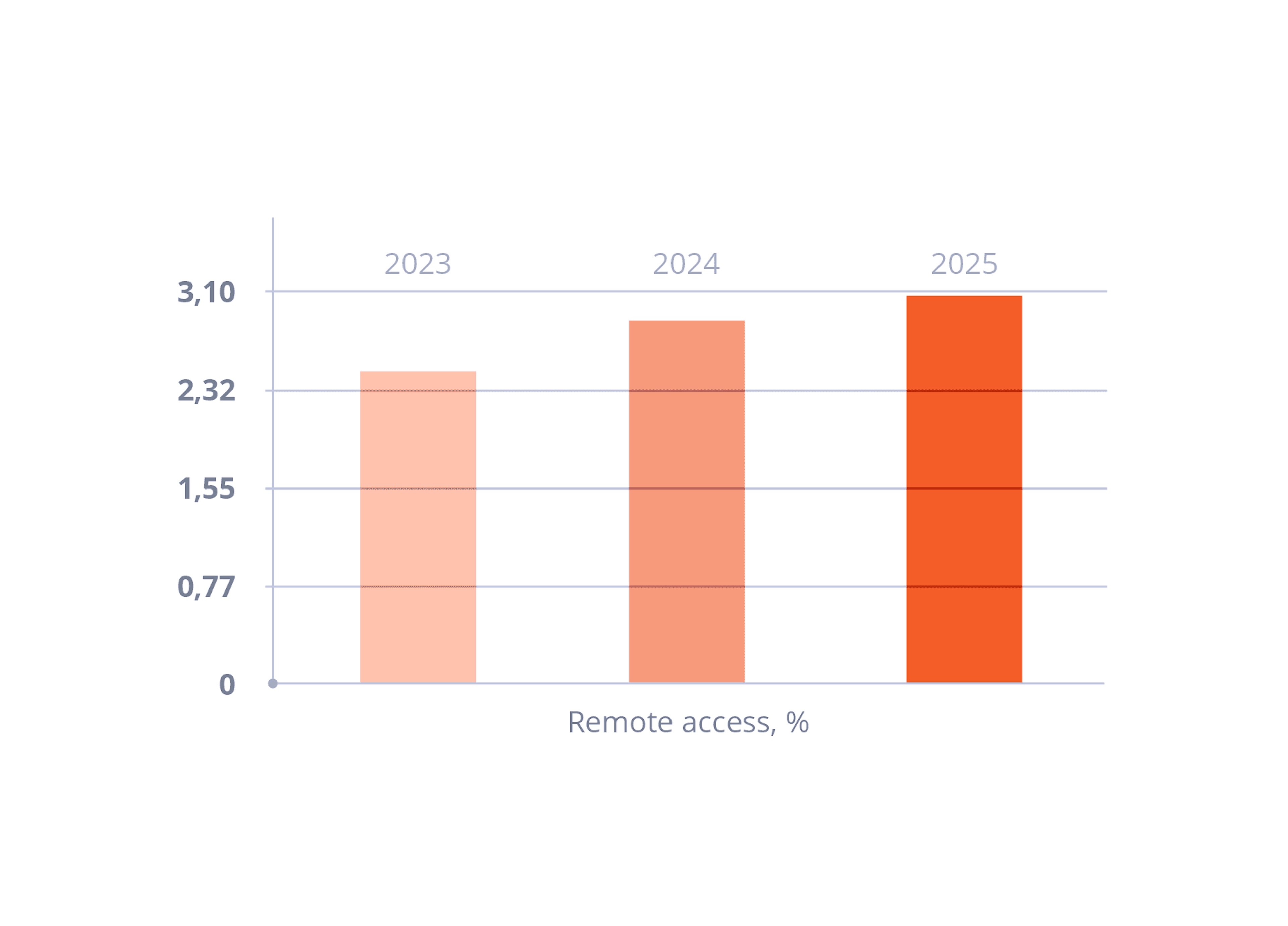

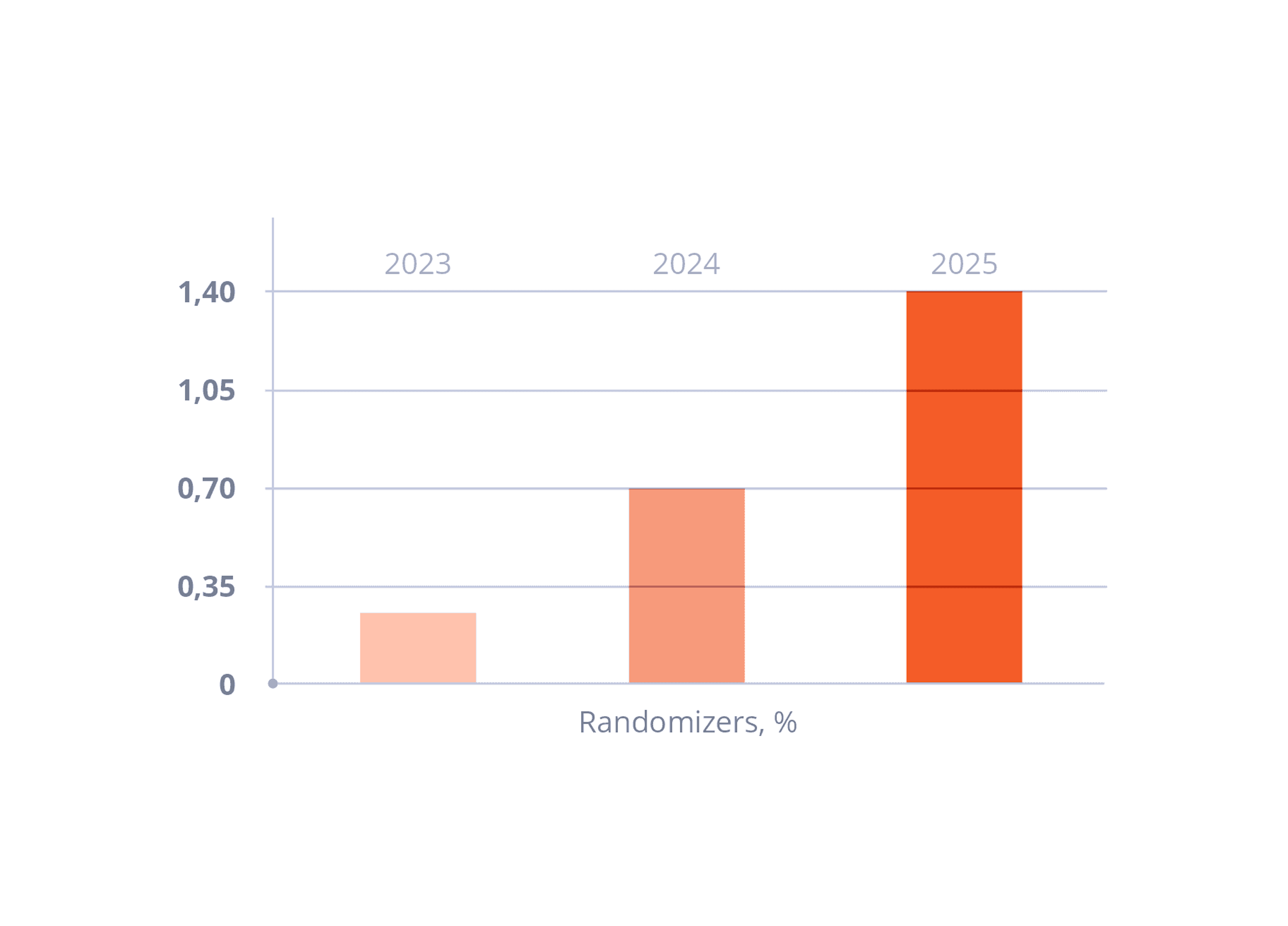

As estatísticas mostram que a proporção de incidentes envolvendo acesso remoto e técnicas de ocultação de pegadas digitais cresceu significativamente nos últimos dois anos — e continua aumentando. O que antes era raro agora se tornou comum: até 2025, mais atacantes usarão conexões remotas e métodos de randomização para ocultar seus rastros. Isso significa que os ataques cada vez mais combinam engenharia social com evasão técnica — obtendo acesso a recursos corporativos por meio de credenciais roubadas e mascarando as atividades reais.

Os atacantes coletam informações de fontes abertas: LinkedIn, sites corporativos, comunicados de imprensa, publicações em redes sociais. O objetivo é claro — mapear a estrutura da empresa, identificar pessoas-chave, clientes, fornecedores e explorar esse contexto em fraudes direcionadas.

Urgência e pressão: mensagens como “o negócio vai fracassar”, “faltam apenas 3 minutos”:

Use casos reais, simulações de ataques e exercícios de phishing. A conscientização em segurança cibernética deve ser parte da cultura da empresa — e não apenas uma exigência de compliance.

Implemente Autenticação em Duas Etapas (2FA) e Multifatorial (MFA), limite permissões de usuários e segmente a rede.

Verifique quais informações sobre sua empresa estão disponíveis publicamente: organogramas, contatos, tecnologias utilizadas. O que parece inofensivo pode ser usado como arma por atacantes.

A engenharia social é um ataque contra pessoas, não contra sistemas. Ela não exige malware ou backdoors — apenas um pretexto convincente no momento certo. Nenhum antivírus consegue proteger se o usuário não souber que está sendo enganado. A melhor defesa combina automação, treinamento contínuo, exercícios de simulação e uma cultura sólida de segurança.

Atualmente, soluções avançadas de gestão de risco e prevenção a fraudes conseguem detectar múltiplos sinais técnicos que ajudam a identificar cenários suspeitos:

Acesso Remoto:

Ofuscação e Randomização:

Chamadas Ativas:

Anomalias Comportamentais:

Atividade de Crédito:

Velocidade de Conexão:

…entre outros indicadores.

Esses e outros sinais estão disponíveis para integração com o objetivo de detectar cenários de acesso remoto e engenharia social como parte de uma estratégia robusta de gestão de risco de fraude.

Não estamos parados — continuamos expandindo nosso stack tecnológico. Em nossos próximos lançamentos, baseados no API17, planejamos ampliar significativamente as capacidades de detecção de padrões de engenharia social e ameaças correlatas.

As tecnologias modernas estão se tornando mais robustas e as medidas de segurança, mais sofisticadas. No entanto, existe uma vulnerabilidade que não pode ser corrigida por nenhum patch — a confiança humana.

Money20/20 Ásia 2025: Principais Destaques na Inovação Fintech na APAC

O Pix revolucionou os pagamentos e o acesso financeiro no Brasil. Mas o crescimento acelerado trouxe fraude, endividamento e riscos sistêmicos. Descubra as lições para o fintech global no artigo de José Da Costa.

Participe de uma sessão ao vivo com nosso especialista, que mostrará como sua empresa pode identificar fraudes em tempo real.

Veja como impressões digitais únicas de dispositivos ajudam a reconhecer usuários recorrentes e a separar clientes reais de fraudadores.

Descubra as principais táticas de fraude que afetam seu mercado — e veja como bloqueá-las.

Phone:+971 50 371 9151

Email:sales@juicyscore.ai

Nossos especialistas dedicados entrarão em contato com você rapidamente.