La multi-cuenta: una plaga moderna para los negocios en línea

Es de vital importancia para cualquier negocio en línea estar seguro de que detrás de cada nueva cuenta hay un usuario nuevo real. Sin embargo, no siempre es posible verificar y confirmar la identidad de un nuevo usuario en línea. Por un lado, esto facilita la experiencia del cliente y aumenta la conversión; por el otro, permite crear múltiples cuentas vinculadas a una misma persona, lo que, a su vez, conlleva la alteración de la economía unitaria y pérdidas financieras. Hoy tenemos el gusto de compartir con nuestra audiencia las formas más efectivas de abordar los problemas de la multi-cuenta.

La multi-cuenta implica una situación en la que un mismo usuario (generalmente una persona física) crea múltiples cuentas en el sitio web de un negocio en línea. Técnicamente, la multi-cuenta no se considera una actividad ilegal; sin embargo, en muchos casos la creación de múltiples cuentas infringe las normas del negocio en línea y los términos de uso del recurso web, además de generar costos significativos.

Los problemas relacionados con la multi-cuenta son relevantes para muchas industrias; veamos algunos ejemplos básicos.

Las formas de crear múltiples cuentas dependen de los conocimientos tecnológicos de los estafadores en línea y de las herramientas que utilizan. La forma más fácil de crear una multi-cuenta es volver a registrarla desde el mismo dispositivo. Esto es especialmente común cuando, debido a las especificidades de la industria o del proceso de negocio, un usuario puede utilizar un gran conjunto de direcciones de correo electrónico diferentes o números de un grupo de teléfonos móviles (lo cual es más complicado y costoso, pero también posible).

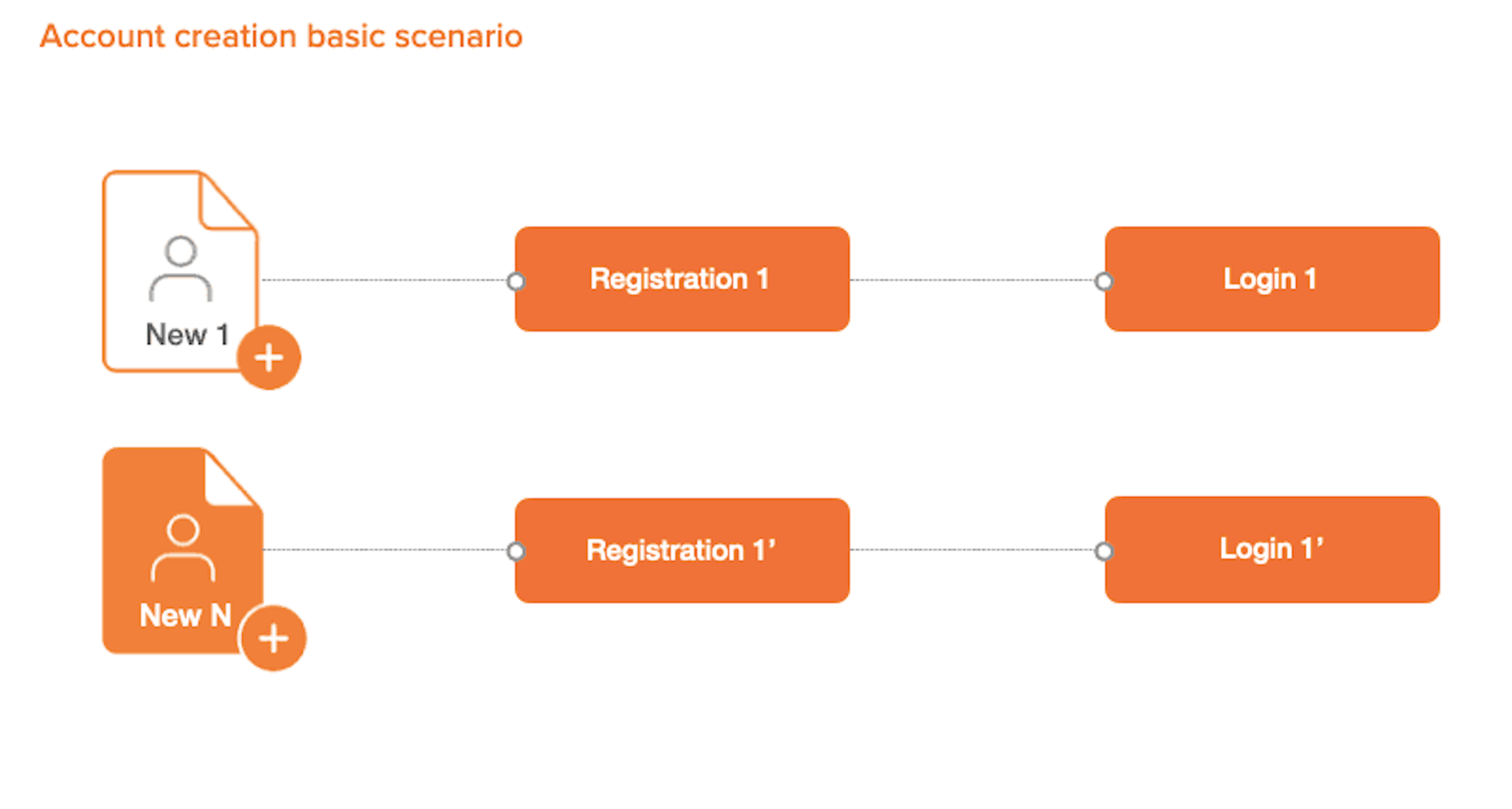

Como podemos ver, el principal escenario de creación de cuentas es cuando diferentes usuarios registran nuevas cuentas en un dispositivo único y cada persona inicia sesión en su nueva cuenta.

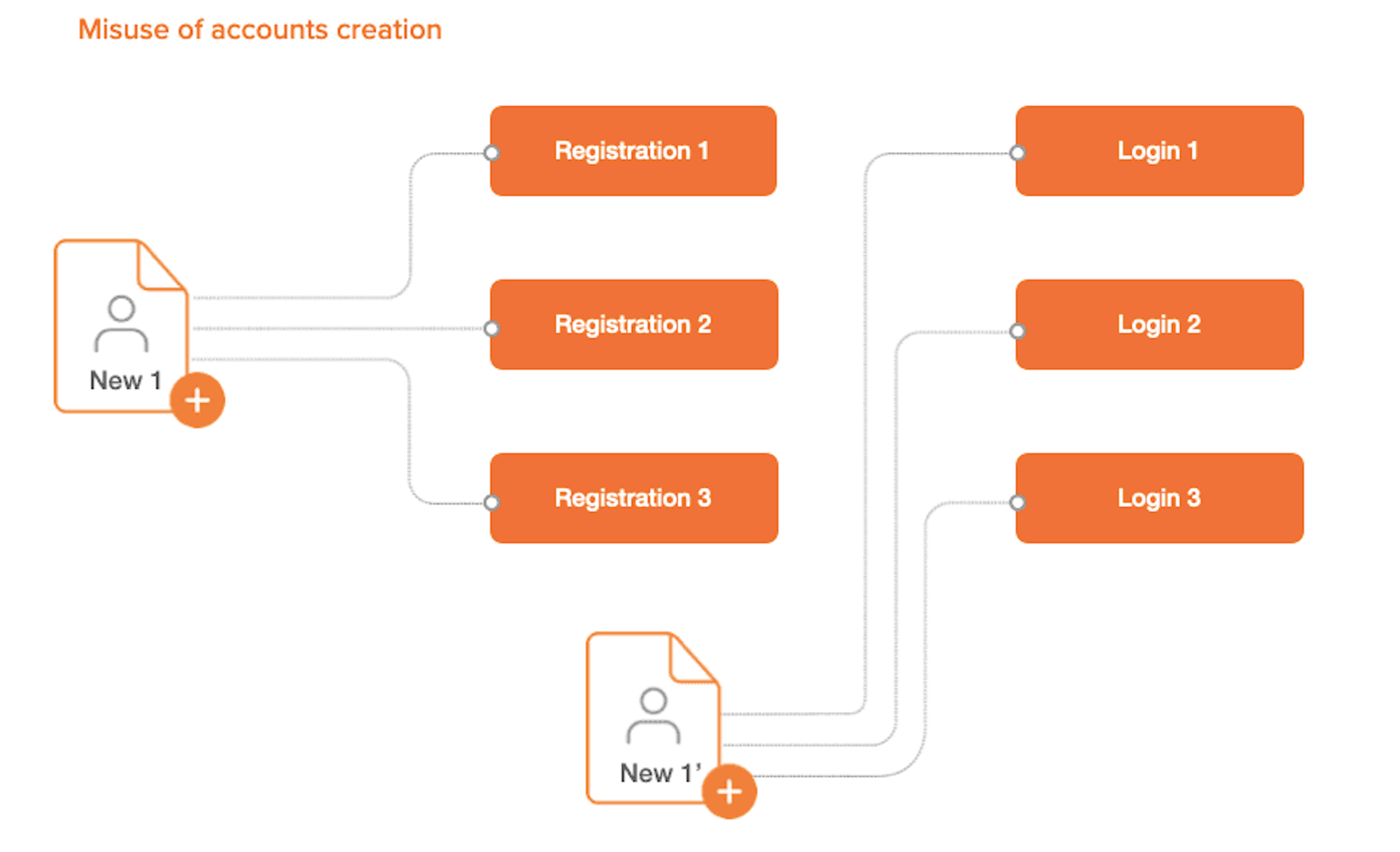

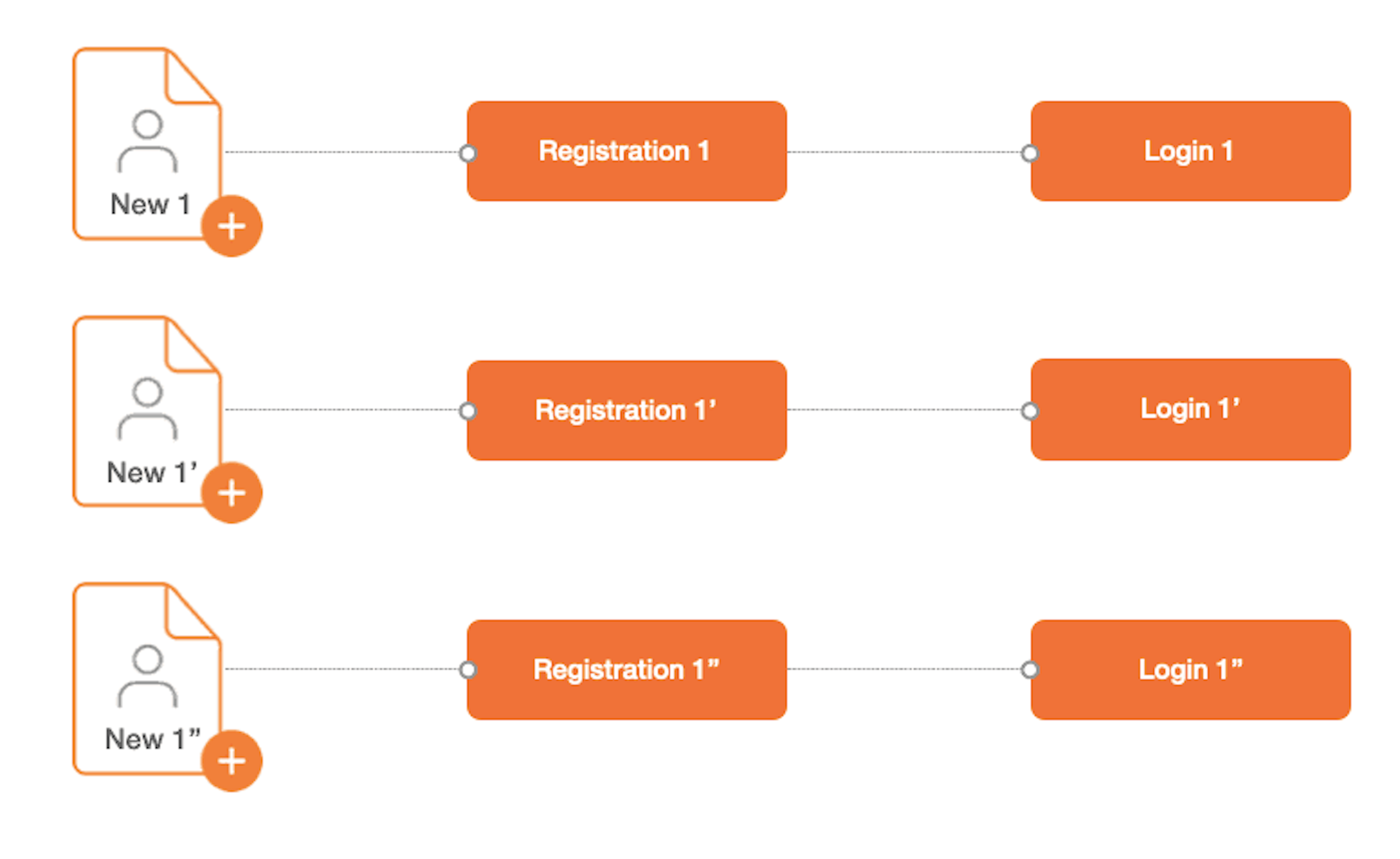

Uno de los escenarios de uso indebido es este caso es cuando se crea una cuenta personal desde un dispositivo, mientras que la persona inicia sesión desde otro dispositivo. Ambas acciones son realizadas por la misma persona.

Además, uno de los problemas más importantes es el uso de randomizadores entre pasos. ¿La cuenta se registró desde un dispositivo real o se utilizó una máquina virtual para crearla?

Los casos más complejos surgen cuando un usuario potencialmente riesgoso comienza a utilizar varios trucos técnicos, manipulación de dispositivos, herramientas de randomización, deepfakes y virtualización de dispositivos.

Uno de los tipos de fraude en línea más nuevos y de más rápido crecimiento es el uso de software sofisticado, también conocido como randomizadores. El propósito de dicho software es frustrar las tecnologías existentes de profiling de dispositivos digitales y eludir el sistema falseando el mismo dispositivo que un estafador utiliza para solicitar un préstamo en línea como si fuera nuevo cada vez.

Así, un estafador puede recurrir al crédito desde el mismo dispositivo un número ilimitado de veces, cambiando solo los datos del prestatario, mientras que el sistema de seguridad de una institución financiera reconocerá cada solicitud como única.

Al hablar de randomización, nos referimos al uso de cualquier software o código utilizado para añadir varias anomalías para la ofuscación de la huella digital del dispositivo (device fingerprint) o el ocultamiento de las actividades del usuario. Un estafador puede randomizar un dispositivo físico o añadir cierta interferencia a un dispositivo virtual. Se puede randomizar tanto un dispositivo real como añadir averías a un dispositivo virtualizado o falso. Además, para ocultar la multi-cuenta, los estafadores suelen utilizar servidores proxy o registrar cada nueva cuenta bajo una nueva dirección IP. También es posible utilizar credenciales robadas o crear cuentas basadas en identificaciones falsas.

La escala de la multi-cuenta puede variar desde casos bastante inofensivos, cuando un usuario regular decide aprovechar la campaña promocional de sus tiendas en línea favoritas, hasta cazadores de bonos, que tienen habilidades tecnológicas rather high y pueden causar un gran daño al negocio con sus acciones maliciosas.

Prácticamente, toda la estrategia de competidores desleales a veces puede construirse sobre la multi-cuenta: reseñas o valoraciones falsas, clics en anuncios o reseñas malas (o buenas) falsas: todo esto puede ser el resultado de intentos de promover sus productos y dañar la reputación de los competidores, por ejemplo, en el caso de utilizar granjas de clics (click farms) para generar tráfico masivo en Internet de mala fe. Además, una gran cantidad de cuentas falsas en cualquier sitio web, clasificado o red social puede conducir a una alteración de la economía unitaria en su conjunto. Así, debido a la evaluación errónea de indicadores de marketing, como MAU, DAU, ARPU, pueden surgir percepciones equivocadas, por ejemplo, sobre el valor de la propia empresa.**

Una de las formas más efectivas de combatir la multi-cuenta es utilizar soluciones basadas en tecnologías de huella digital del dispositivo (device fingerprinting), que permiten identificar rápidamente a los estafadores mediante tecnologías de autenticación y matching de dispositivos.

Un conjunto de tecnologías de autenticación de dispositivos permite crear identificadores de dispositivo fiables y estables en el tiempo; dependiendo de cómo estén construidos los procesos de negocio, se puede añadir un paso de verificación, rechazar la solicitud y al mismo tiempo simplificar la UX para aquellos que utilizan constantemente el mismo dispositivo;

Identificación de signos de randomización, manipulaciones significativas con los componentes técnicos y de software de los dispositivos. Todos estos signos de comportamiento riesgoso distorsionan la huella digital del dispositivo; sin embargo, el mero hecho de su uso durante la creación de una cuenta o el inicio de sesión debería provocar una respuesta adecuada por parte del negocio en línea;

Identificación de signos de proxy complejos, manipulación de la conexión de red, etc. Todos estos signos pueden no ser un intento de manipular el dispositivo, pero pueden dañar seriamente el proceso de uso y gestión de la cuenta.

¿Está su empresa protegida contra la multi-cuenta? Breve lista de verificación.

Vale la pena asegurarse de que el registro de una cuenta, así como el primer inicio de sesión, se realicen desde el mismo dispositivo;

También una empresa necesita comprobar que desde el mismo dispositivo no se registren más de tres cuentas. Por un lado, esto ayudará a garantizar la identidad de los clientes; por otro, reducirá el error de tipo II cuando se crean cuentas para varios miembros de la familia desde una computadora familiar;

También debe asegurarse de que la misma cuenta no se utilice en más de 1-2-3 dispositivos diferentes en un período de tiempo limitado;

Debe establecer reglas de verificación adicionales en casos de privacidad excesiva en el dispositivo: si se utilizó cualquier configuración especial del navegador o software para ocultar los parámetros del dispositivo y distorsionar su huella digital;

Una empresa necesita determinar un nivel aceptable de anomalías de red, por ejemplo, el uso de la misma dirección IP para diferentes dispositivos durante un período de tiempo limitado, el uso de direcciones IP extranjeras y configuraciones de red extranjeras, el cambio de las zonas horarias del dispositivo y la dirección IP. Esto reducirá los casos de uso indebido de cuentas, así como los casos de múltiples inicios de sesión en el mismo dispositivo;

Además de eso, siempre debe recordar que cualquier empresa debe tener los recursos para realizar pruebas de randomizadores, realizar pruebas de máquinas virtuales y modo privado.

Estas son algunas de las pautas básicas para reducir los casos de multi-cuenta; estas reglas deben revisarse regularmente para verificar y monitorear su efectividad. También crear y añadir nuevas reglas al sistema también ayudará. Otro enfoque que funciona es construir una puntuación de confiabilidad simple, posiblemente binaria o basada en semáforo, que permitirá gestionar la creación de cuentas de una manera más flexible y reducir los errores de tipo 2.

En resumen, se requiere un sistema de verificación flexible y seguro para prevenir la multi-cuenta. Al hacer esto, los usuarios habituales quedarán satisfechos con los servicios o productos de la empresa, mientras que los estafadores y cazadores de bonos no podrán causar ningún daño a un negocio en línea. Cuando una empresa encuentre algunas herramientas y tecnologías especiales para distorsionar la huella digital durante la creación de la cuenta, este hecho puede convertirse en una buena razón para una verificación adicional. Una de las tecnologías más efectivas de JuicyScore es la comparación y matching de dispositivos: un conjunto de tecnologías de autenticación de dispositivos permite construir una identificación de dispositivo (device ID) robusta y estable en el tiempo, resistente a varias técnicas de anonimización, para identificar la randomización y anonimización o los mismos dispositivos virtuales. Utilizando estas tecnologías se puede detectar la multi-cuenta, la manipulación de datos y las cuentas múltiples. Con los datos de JuicyScore puede evitar la reducción de la conversión, mejorar el journey del cliente y ofrecer la mejor experiencia de usuario.

* El caso de Pay Pal es bastante notable. Las acciones de la empresa perdieron instantáneamente una cuarta parte de su valor después de cerrar 4,5 millones de cuentas falsas. Las cuentas fueron creadas por usuarios para recibir bonos adicionales por el registro de nuevas cuentas. Según la gerencia de la empresa, el día antes de decidir lanzar esa campaña de marketing, que resultó ser realmente fallida, ofrecieron de 5 a 10 dólares a cada nuevo usuario por el registro de una nueva cuenta. Como resultado, una gran cantidad de bots se abalanzaron sobre los servidores del gigante de pagos, mientras que la empresa no pudo rastrearlos. Pay Pal tuvo que revisar sus pronósticos de crecimiento para este año, así como reducir el objetivo a medio plazo de alcance de nuevas audiencias.

** En particular, Elon Musk anunció que el acuerdo con Twitter estaba temporalmente en pausa debido a los hechos revelados de múltiples cuentas falsas y de spam. Inicialmente, la empresa afirmó que el número de cuentas falsas no superaba el 5%; sin embargo, más tarde se supo que las cuentas falsas podían sumar hasta el 20% del total de usuarios de la red social, lo que sin duda afecta a la valoración de toda la empresa.

Aprendizaje Automático Profundo: en el camino hacia la verdad

Cómo JuicyScore impulsa el crecimiento fintech en México

Las tecnologías modernas son cada vez más sólidas y las medidas de seguridad más sofisticadas. Sin embargo, existe una vulnerabilidad que no se puede “parchear”: la confianza humana.

Reciba una sesión en directo con nuestro especialista, quien le mostrará cómo su negocio puede detectar fraudes en tiempo real.

Vea cómo las huellas únicas de los dispositivos le ayudan a vincular usuarios recurrentes y distinguir clientes reales de estafadores.

Conozca las principales tácticas de fraude en su mercado — y vea cómo puede bloquearlas.

Phone:+971 50 371 9151

Email:sales@juicyscore.ai

Nuestros expertos le contactarán a la brevedad.