El valor real del análisis de dispositivos: la metodología secreta de JuicyScore

Con el desarrollo de los servicios en línea y la aparición de numerosos productos financieros en el mercado, el número de empresas dispuestas a prestar estos servicios también aumenta drásticamente cada año. Los líderes de la industria priorizan altamente los parámetros y características del producto, la experiencia del cliente, la expansión de la base de clientes y la retención de clientes leales. La otra cara de este proceso es la creciente complejidad de la evaluación de riesgos de los clientes a través de los canales en línea, así como una proporción considerable de usuarios de alto riesgo, que a veces pueden acceder al sitio web de una institución financiera con intenciones maliciosas. Por lo tanto, las empresas deben destinar una parte significativa de sus recursos (recopilación de datos, tecnología, personal) para reducir riesgos y detectar usuarios fraudulentos.

Junto con el desarrollo de las empresas que operan en línea, un gran número de proveedores han ingresado al mercado. Ofrecen soluciones diseñadas para reducir el riesgo de fraude. Muchas de estas soluciones proporcionan un conjunto de marcadores de riesgo que pueden utilizarse para bloquear algunos tipos de solicitudes en el flujo de aplicaciones. Sin embargo, este enfoque tiene varias deficiencias.

El equipo de JuicyScore considera que, además de proporcionar los marcadores en sí, es necesario prestar mucha atención al valor informativo y a la metodología de uso de los datos en el proceso de evaluación de riesgos. Hemos desarrollado una serie de metodologías y enfoques que nos permiten no solo identificar segmentos de alto riesgo, sino también realizar una segmentación y evaluación de riesgos en todo el flujo de aplicaciones. Hoy les proporcionaremos información detallada sobre uno de estos enfoques.

En nuestro caso, examinamos el enfoque de prevención de fraude basado en las características de los dispositivos.

Esta metodología se basa en un gran enfoque en el dispositivo: autenticación precisa y exacta, identificación de diversos parámetros que caracterizan el dispositivo, su entorno y cómo se utiliza. Pero, ¿por qué prestamos tanta atención al dispositivo en sí?

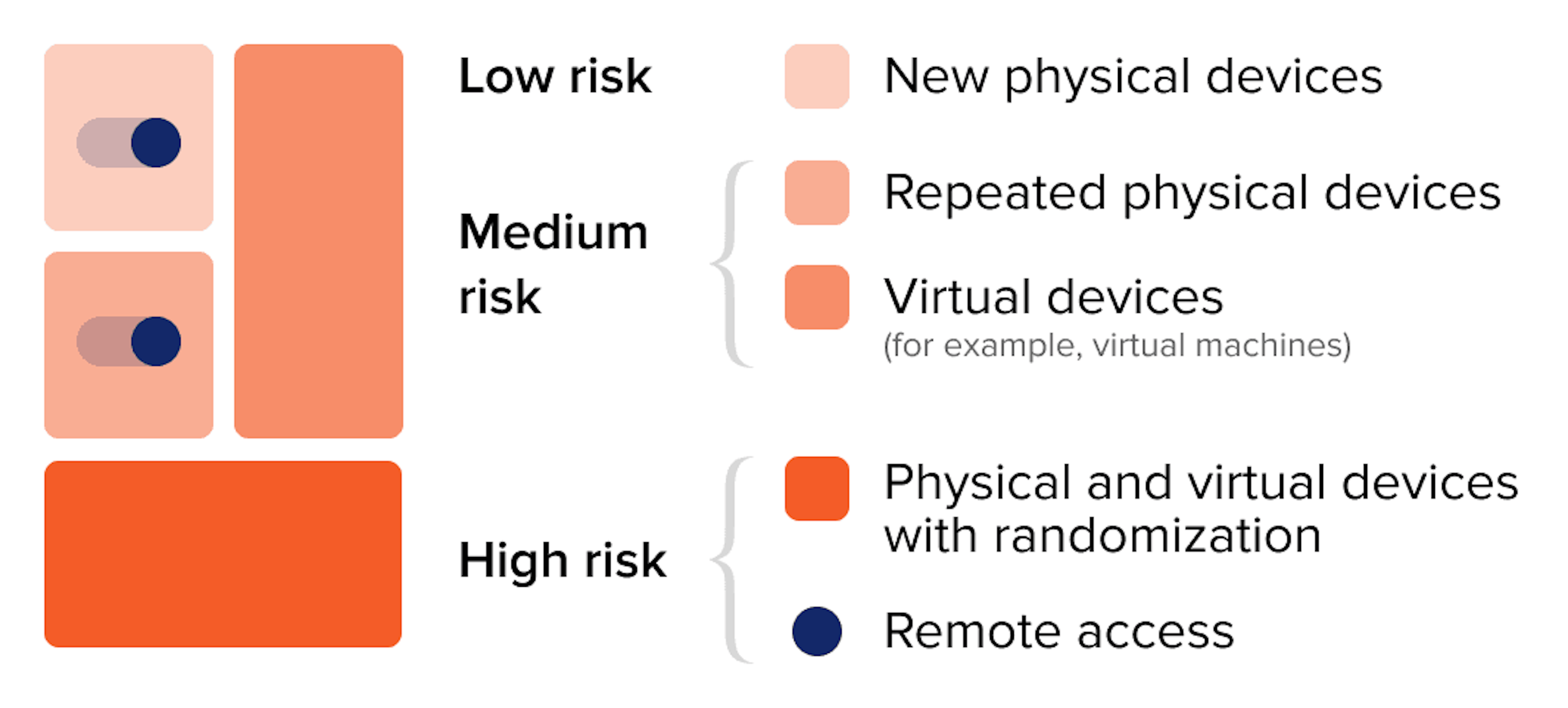

Si representamos todo el espacio de probabilidad como una proyección de dispositivos, podemos distinguir las siguientes categorías, que cubren 4 tipos de dispositivos. Existen dispositivos físicos, dispositivos virtuales (máquinas virtuales), dispositivos físicos con aleatorización y dispositivos virtuales con aleatorización. Profundicemos en estas categorías que puede ver en la imagen a continuación.

¿Qué es un dispositivo o máquina virtual? Es cualquier tipo de dispositivo (PC, tableta, smartphone, etc.) creado con software o código programático especial. De hecho, such dispositivo no se diferencia de cualquier computadora física, laptop, smartphone o incluso un servidor. También tiene una unidad de procesamiento, módulos de memoria, almacenamiento de datos y archivos, y puede conectarse a Internet si es necesario. Sin embargo, mientras las computadoras reales tienen sistemas de almacenamiento físicos, módulos de memoria y chipsets de microprocesadores, las máquinas virtuales o computadoras definidas por software existen únicamente como código. Una máquina virtual puede ser una gran herramienta para abordar problemas relacionados con la protección de datos, la entrega segura de programas, pruebas de código y la investigación del rendimiento del software.

Los dispositivos virtuales facilitan las operaciones de infraestructura IT de las empresas y aumentan la productividad gracias a la optimización de recursos. Sin embargo, el uso de tales tecnologías en la obtención de productos y servicios financieros puede indicar intenciones maliciosas del usuario y, por lo tanto, representar un alto riesgo para el negocio.

3. Al hablar de aleatorización, nos referimos al uso de cualquier software o código utilizado para agregar diversas anomalías con el fin de ofuscar la huella digital del dispositivo o ocultar las actividades del usuario. Se puede aleatorizar un dispositivo físico o agregar interferencias a un dispositivo virtual (según nuestra descripción de categorías).

4. Los dispositivos virtuales aleatorizados representan el tipo de fraude más sofisticado, que requiere habilidades tecnológicas avanzadas. En este estudio, no consideramos este tipo de dispositivos en detalle, ni el aspecto de la aleatorización de la conexión de red. Desde el punto de vista práctico de la prevención del fraude, es más importante identificar las tecnologías de aleatorización en el dispositivo, lo que, en la mayoría de los casos, es suficiente para tomar una decisión. El uso de aleatorizadores para simular la operación de una conexión de red o para pruebas de código es absolutamente normal; sin embargo, utilizar este software para solicitar productos financieros y visitar sitios web de prestamistas en línea difícilmente puede considerarse una actividad humana normal.

El enfoque presentado permite cubrir completamente todo el espacio de probabilidad de dispositivos y también especificar de manera muy minuciosa el segmento y evaluar el riesgo. Como podemos ver en la imagen anterior, los dispositivos físicos tienen el riesgo relativo de fraude más bajo, mientras que los dispositivos repetidos entre los físicos pueden tener un riesgo mayor. Tales dispositivos pueden evaluarse en términos de riesgos crediticios y, en algunos casos, con una verificación facilitada. Los dispositivos virtuales son altamente riesgosos y, por lo tanto, se debe realizar una verificación/validación adicional. Los dispositivos con aleatorización son los más peligrosos en términos de riesgo y recomendamos rechazar dichas solicitudes.

La aparente simplicidad en la superficie quizás sea menos evidente si profundizamos en tecnologías sofisticadas. En primer lugar, no hay un solo dispositivo fuera de los segmentos mencionados. Por lo tanto, este enfoque nos permite capturar la imagen completa. En segundo lugar, este enfoque puede caracterizarse como realmente sostenible y altamente efectivo, validado por nuestra experiencia de trabajo en más de 20 países en todo el mundo.

Las variables de índice son una parte esencial de los atributos del vector de datos de JuicyScore. Les prestamos gran atención en uno de nuestros artículos anteriores: Deep Machine Learning: en el camino hacia la verdad. Pero, ¿cómo podemos evaluar el riesgo utilizando los datos de JuicyScore? Para comprender mejor la esencia tecnológica de nuestro enfoque, debemos observar algunas variables (o variables de tipo IDX en nuestro vector de datos estándar), que creamos utilizando algoritmos de aprendizaje profundo.

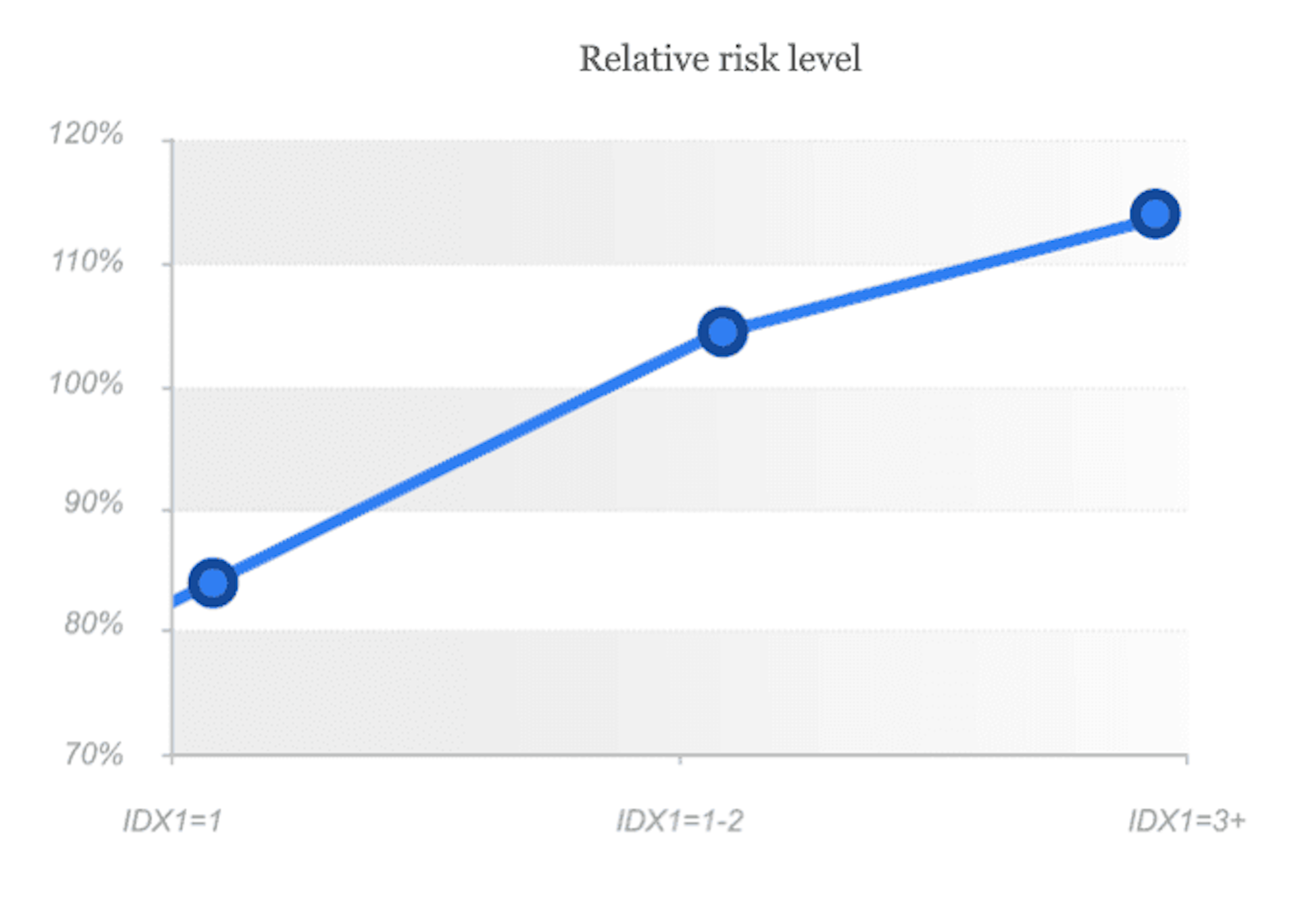

IDX1 es una combinación de más de 50 eventos raros, que muestran una alta probabilidad de fraude a través de la manipulación técnica del dispositivo. Esta variable incluye toda la variedad de herramientas de aleatorización de dispositivos, técnicas de interferencia en la "huella digital", así como determina los marcadores más peligrosos de comportamiento de alto riesgo del usuario y marcadores de conexión de red. La variable puede usarse tanto en reglas como también como componente de un modelo de prevención de fraude para identificar los segmentos de clientes más peligrosos. El nivel de riesgo aumenta junto con el valor del parámetro; los valores altos pueden usarse como filtros para denegación automática.

Como podemos observar en el gráfico, el indicador de variabilidad 0 significa riesgo bajo, 1 riesgo medio (cuando se debe realizar una verificación/validación adicional), y el indicador 2+ indica un nivel de riesgo alto, por lo que en tales casos recomendamos rechazar dichas solicitudes.

Además del uso de aleatorizadores, que se identifican con el IDX1 así como con factores de parada separados —por ejemplo, la copia de sesión de otro dispositivo (variable del vector session clone), la identificación de anomalías en el encabezado de la sesión web (variable del vector UserAgent Issue), o la indicación de manipulación de la paleta de colores (variable Canvas blocker)— también se debe prestar gran atención a las anomalías del navegador o del sistema operativo.

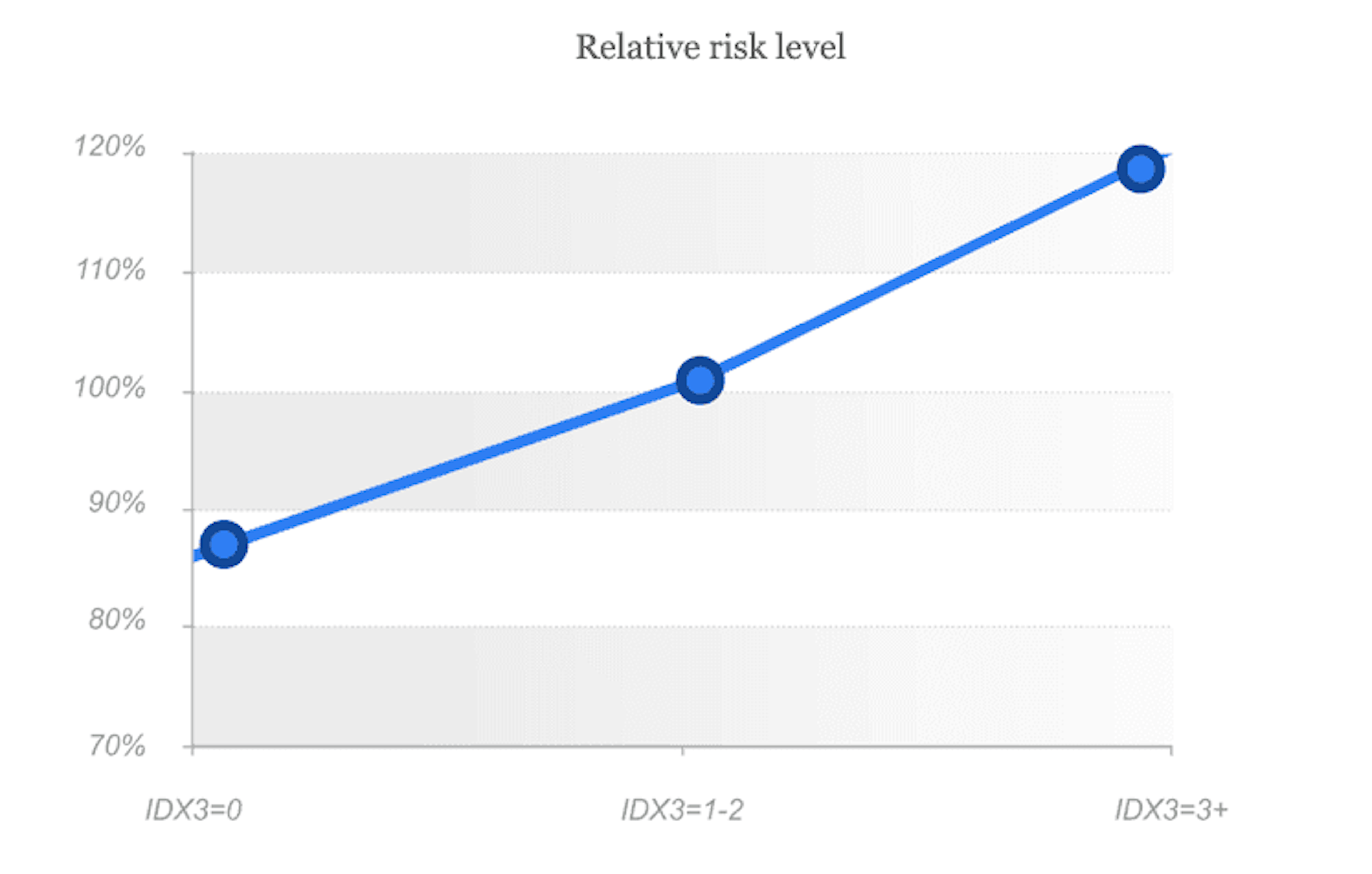

El IDX3 es una combinación de marcadores de riesgo secundarios y anomalías del dispositivo, donde cada anomalía individual puede reflejar un riesgo posible que debe tenerse en cuenta durante la verificación del solicitante. La combinación de dichos marcadores destaca un segmento de alto riesgo. De manera similar al IDX1, el nivel de riesgo aumenta junto con el valor de la variable, y los valores altos pueden utilizarse para el rechazo automático.

Como se puede observar en el gráfico, el indicador de variabilidad 0 significa riesgo bajo, 1 riesgo medio (siendo necesario realizar una verificación/validación adicional), y el indicador 2+ indica un nivel de riesgo alto, por lo que en estos casos recomendamos rechazar dichas solicitudes.

La tabulación cruzada de varios valores de índices también puede proporcionar información importante sobre el nivel de riesgo. Por ejemplo, si el IDX1 y el IDX3 son iguales a 0, existe una alta probabilidad de que no se identifique aleatorización ni virtualización, lo que indica que estamos ante un dispositivo físico.

Esto es solo una pequeña ilustración del enfoque práctico hacia las tecnologías de detección de aleatorización y virtualización, y su uso en la evaluación de riesgos y la prevención del fraude.

Actualmente, las soluciones antifraude más informativas y exitosas deben cumplir con los requisitos comúnmente aceptados por la industria:

Sin embargo, como todos sabemos, en la gestión de riesgos y antifraude no existe un enfoque único y universal que resuelva cualquier problema y ofrezca un resultado del 100%. El equipo de JuicyScore cree que cada nuevo enfoque autosostenible encontrará su lugar.

Las tecnologías modernas son cada vez más sólidas y las medidas de seguridad más sofisticadas. Sin embargo, existe una vulnerabilidad que no se puede “parchear”: la confianza humana.

Evolución de las microfinanzas: desarrollo de un modelo de negocio efectivo

Cómo JuicyScore impulsa el crecimiento fintech en México

Reciba una sesión en directo con nuestro especialista, quien le mostrará cómo su negocio puede detectar fraudes en tiempo real.

Vea cómo las huellas únicas de los dispositivos le ayudan a vincular usuarios recurrentes y distinguir clientes reales de estafadores.

Conozca las principales tácticas de fraude en su mercado — y vea cómo puede bloquearlas.

Phone:+971 50 371 9151

Email:sales@juicyscore.ai

Nuestros expertos le contactarán a la brevedad.