Mejore la eficacia de la 2FA: proteja a sus clientes

No podemos menos que reconocer que el mundo tecnológico evoluciona constantemente. El uso relativamente reciente y generalizado de la autenticación de dos factores (2FA) o autenticación multifactor (MFA), que se popularizó hace aproximadamente 10 años, se ha convertido en una práctica común. La adopción generalizada de soluciones basadas en 2FA ha resultado en una reducción significativa de los riesgos de fraude y una respuesta más efectiva a los ataques fraudulentos en el entorno digital. Si está leyendo este artículo y planea implementar soluciones basadas en 2FA en su negocio en línea, podemos afirmar definitivamente que este paso le reportará beneficios significativos tanto a usted como a sus clientes.

Los estafadores en línea desarrollan constantemente nuevos métodos para apoderarse de la información personal de los clientes. Por esta misma razón, para muchas empresas en línea resulta evidente que la implementación de soluciones de autenticación de dos factores se está convirtiendo en una parte integral de la mejora de la seguridad de los sistemas y las cuentas de usuario. La autenticación de dos factores proporciona una capa adicional de seguridad para acceder a un sitio web, aplicación o recurso, al garantizar que la identidad del usuario se verifique mediante dos factores diferentes, como una contraseña y un código único recibido por SMS o mediante una aplicación. Esto ayuda a prevenir el acceso no autorizado a las cuentas y protege la valiosa información personal de los clientes frente a los estafadores en línea.

Este artículo será extremadamente útil para aquellos que ya dominan desde hace tiempo las soluciones basadas en 2FA/MFA. Lamentablemente, los estafadores en línea desarrollan constantemente nuevos métodos para eludir los sistemas de seguridad, y los sistemas 2FA/MFA no son una excepción. Durante los últimos años, hemos estado estudiando activamente los riesgos emergentes, tanto los relacionados con el fraude en aplicaciones como los problemas de protección de cuentas personales. Hemos sido testigos del aumento de una gran cantidad de nuevas amenazas y ataques que han comenzado a surgir con la proliferación de los sistemas de seguridad basados en 2FA. ¿Cuáles son estos riesgos? Podemos dividirlos en algunos grupos:

También es suficiente observar que las variables y marcadores de alto riesgo de JuicyScore le permiten identificar segmentos de fraude adicionales en conjunto con las herramientas de 2FA.

La implementación de soluciones basadas en JuicyID para mejorar la protección de las cuentas personales no solo reduce el riesgo de fraude, sino que también aumenta la eficiencia económica de los negocios en línea al reducir las pérdidas operativas y crediticias.

JuicyID es una versión ligera de JuicyScore. El producto está diseñado para proteger cuentas en servicios en línea. Su principal característica es una alta velocidad de respuesta.

El Device ID, que se devuelve en la respuesta, es una de las huellas digitales más estables y sostenibles del mercado, también tiene un vector de datos de 100 atributos, que le permiten construir diversas reglas para prevenir el riesgo de fraude y detectar comportamientos sospechosos de un usuario virtual, manteniendo al mismo tiempo el equilibrio de rentabilidad de las inversiones.

Los marcadores de parada le permiten identificar segmentos de aplicaciones de alto riesgo en las etapas iniciales de filtrado de aplicaciones: las variables vectoriales de JuicyID reducen el nivel de riesgo de fraude social en el flujo, mientras que los índices IDX1 - IDX4 pueden usarse para construir modelos de scoring crediticio para aplicaciones que hayan pasado exitosamente todas las etapas de pre-filtrado. Estos modelos ayudan a identificar segmentos tanto con alto riesgo de incumplimiento para el filtrado automático como segmentos de bajo riesgo para aumentar las tasas de aprobación.

JuicyID es la solución óptima para proteger las cuentas personales de los usuarios, especialmente si un usuario físico no está vinculado a una única cuenta personal virtual. JuicyID también puede ser de gran utilidad para detectar casos de multi-accounting, así como cualquier caso de uso de múltiples conjuntos de datos personales para fines sospechosos.

Este es solo el primer artículo introductorio dedicado a nuestra investigación en el campo del uso de Soluciones 2FA para fines de gestión de riesgos en general y protección de cuentas en particular. Arrojaremos más luz sobre otros aspectos del uso de Soluciones 2FA en el futuro.

Las tecnologías modernas son cada vez más sólidas y las medidas de seguridad más sofisticadas. Sin embargo, existe una vulnerabilidad que no se puede “parchear”: la confianza humana.

Cómo JuicyScore impulsa el crecimiento fintech en México

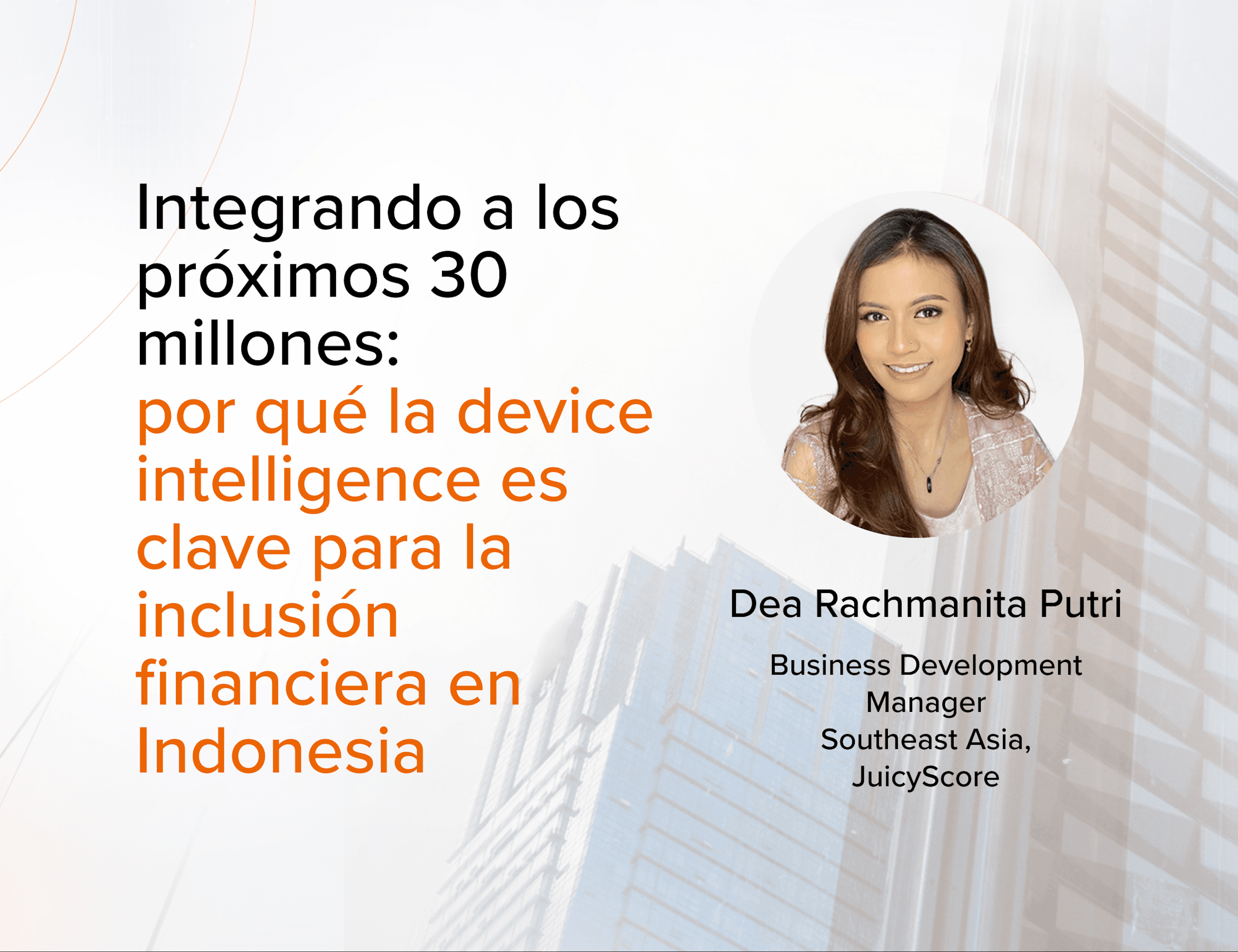

Dea Rachmanita Putri muestra cómo POJK 29/2024 y la device intelligence amplían el scoring – desbloqueando acceso al crédito para 30M indonesios.

Reciba una sesión en directo con nuestro especialista, quien le mostrará cómo su negocio puede detectar fraudes en tiempo real.

Vea cómo las huellas únicas de los dispositivos le ayudan a vincular usuarios recurrentes y distinguir clientes reales de estafadores.

Conozca las principales tácticas de fraude en su mercado — y vea cómo puede bloquearlas.

Phone:+971 50 371 9151

Email:sales@juicyscore.ai

Nuestros expertos le contactarán a la brevedad.