Detección de máquinas virtuales: el factor de riesgo olvidado en los préstamos digitales

En un mundo donde los servicios digitales dominan el panorama financiero, el fraude se oculta cada vez más en capas tecnológicas sofisticadas y difíciles de detectar. Se disfraza en entornos técnicos complejos –entre ellos, las máquinas virtuales (VM). Aunque estas herramientas cumplen funciones legítimas en la infraestructura de TI y la ciberseguridad, también son utilizadas por actores maliciosos para ocultar su identidad, emular dispositivos y eludir los sistemas de verificación.

Para quienes toman decisiones en préstamos digitales, banca, microfinanzas, BNPL y fintech, la detección de máquinas virtuales se está convirtiendo en una capacidad clave dentro de cualquier estrategia eficaz de gestión de riesgos.

Una máquina virtual (VM) es una emulación por software de un entorno informático físico. Funciona como un dispositivo tradicional –ejecutando sistemas operativos, programas y accediendo a internet–, pero no existe físicamente. Opera como huésped dentro de un sistema anfitrión, apoyándose en software de virtualización como VMware, VirtualBox o Hyper-V.

Desde la perspectiva de la mayoría de las aplicaciones y sistemas, una VM se comporta como un computador de escritorio, portátil o teléfono inteligente estándar. Justamente esa apariencia es lo que la hace útil – y riesgosa.

En entornos empresariales de TI, las VM son indispensables. Permiten escalar operaciones, optimizar recursos y probar código en entornos aislados. En ciberseguridad, se utilizan como sandbox para analizar malware. En DevOps, facilitan despliegues rápidos y reversión de versiones.

Sin embargo, en préstamos digitales, banca o cualquier entorno transaccional de alto valor, las máquinas virtuales adquieren otra dimensión.

Debido a que pueden imitar dispositivos nuevos y restablecer sus identificadores entre sesiones, las VM suelen ser aprovechadas para cometer fraude y se usan con frecuencia en tres escenarios de alto riesgo:

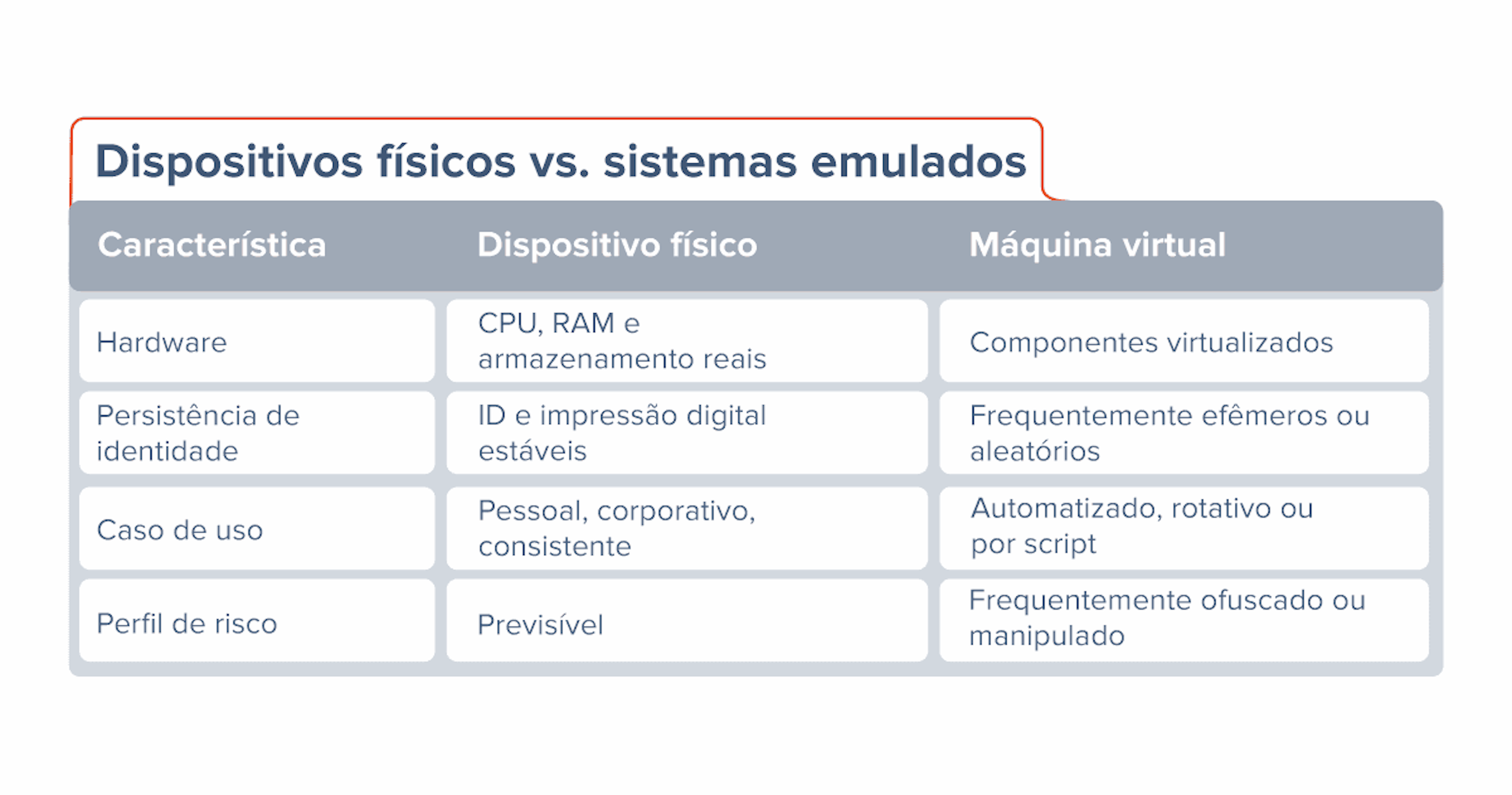

Para entender la diferencia entre una VM y un dispositivo físico, considere estas características técnicas:

Lo que hace riesgoso a este entorno es su capacidad para ocultar las verdaderas características del dispositivo. Los sistemas de prevención de fraude suelen basarse en atributos como el ID del dispositivo, el historial de sesión o los patrones de comportamiento, todos los cuales pueden ser ocultados, suplantados o rotados en un entorno virtualizado.

Tipos de máquinas virtuales en escenarios de fraude

No todas las VM representan el mismo nivel de riesgo. Podemos clasificarlas en tres tipos generales:

Aunque detectar máquinas virtuales no es sencillo, algunos indicadores típicos incluyen:

Estos signos son aún más valiosos cuando se combinan con datos de comportamiento – como patrones de desplazamiento, velocidad de entrada o irregularidades en la repetición de sesiones – que ayudan a distinguir usuarios reales de flujos automatizados de fraude.

Las investigaciones de JuicyScore sobre el riesgo de las VM indican que:

En otras palabras, detectar VM no es solo una cuestión técnica – tiene impacto directo en la calidad del portafolio y los resultados del negocio.

La detección de máquinas virtuales se basa en identificar discrepancias técnicas y conductuales que, aunque sutiles, diferencian los entornos virtuales de dispositivos físicos genuinos. Aunque las VM se utilizan legítimamente en pruebas y desarrollo, su presencia en servicios financieros en línea puede señalar un mayor riesgo.

Los actores fraudulentos emplean VM para simular comportamiento de usuario a gran escala, ocultar identidad o eludir controles, presentando una fachada de legitimidad mientras lanzan ataques automatizados.

El enfoque de JuicyScore se basa en un análisis multidimensional de la integridad del dispositivo y el comportamiento de la sesión. En lugar de buscar una señal aislada, su metodología combina decenas de señales técnicas – desde anomalías gráficas hasta interferencias en la huella digital – para clasificar los dispositivos en un modelo de riesgo de cuatro niveles: físico, virtual, físico aleatorizado y virtual aleatorizado.

Estos análisis se convierten en índices propios (como IDX1 e IDX3), que alimentan decisiones de scoring en tiempo real:

Así, nuestros clientes pueden identificar entornos emulados con alta certeza – filtrando tráfico riesgoso antes de la incorporación, autenticación o aprobación de transacciones, sin comprometer la privacidad.

Solicite una demostración gratuita de JuicyScore y vea cómo la detección en tiempo real de máquinas virtuales puede proteger su negocio, mejorar la precisión del scoring y fortalecer su estrategia de cumplimiento.

Es el proceso de identificar si un usuario interactúa con su plataforma desde un dispositivo físico real o un entorno virtualizado por software. En fintech, esta distinción es crítica, ya que las VM suelen usarse para ocultar identidades, evadir controles o automatizar fraudes.

No. Muchas tienen usos legítimos: pruebas de software, entornos seguros, DevOps. Pero cuando aparecen en aplicaciones crediticias o sesiones transaccionales, especialmente con otros indicios, pueden ser señal de riesgo elevado.

No se trata de una señal única. La detección se basa en inconsistencias sutiles: diferencias en el renderizado, especificaciones de hardware incompatibles, ausencia de sensores móviles, comportamientos inusuales como movimientos uniformes del mouse, entre otros.

Porque les brindan flexibilidad: pueden crear entornos nuevos rápidamente, borrar rastros entre sesiones, eludir bloqueos de dispositivos y automatizar procesos para presentar solicitudes falsas. Pueden parecer un usuario nuevo en cada intento, a menos que se detecte la virtualización.

Sí – y los datos lo confirman. Los datos de JuicyScore muestran que las solicitudes marcadas como entornos virtualizados tienen hasta 3 veces más riesgo de impago. Detectarlas a tiempo reduce pérdidas, fraudes y revisiones manuales, mejorando los resultados de riesgo de forma generalizada.