Ataques Basados en Habilidades Sociales: Cómo Protegerse de la Ingeniería Social

Las tecnologías modernas son cada vez más sólidas y las medidas de seguridad más sofisticadas. Sin embargo, existe una vulnerabilidad que no puede “parchearse”: la confianza humana. Por eso, los ciberdelincuentes apuntan cada vez más no solo a la infraestructura de TI, sino también al comportamiento de las personas. No necesitan acceder a su código si logran llegar a su equipo — generando pánico, urgencia o una solicitud “oficial” cuidadosamente elaborada.

El problema no es la falta de conocimientos, sino la psicología humana. Las personas tienden a confiar — especialmente cuando alguien se presenta como soporte técnico, un antiguo colega o un gerente. Muchas también reaccionan con pánico y bajo presión de tiempo (“acción urgente requerida”, “la operación se cancelará”, “la cuenta será bloqueada”).

En ocasiones, unos pocos datos son suficientes — el nombre de un empleado, un número de contrato, el nombre de un producto. Esta información es fácil de obtener mediante OSINT (Open Source Intelligence): LinkedIn, licitaciones, comunicados de prensa, páginas corporativas. Con algo de contexto — nombres de empleados, números de pedido, referencias de contrato, proveedores — los estafadores pueden parecer legítimos incluso sin acceso a sistemas internos. Eso basta para que un ataque parezca creíble.

Correos electrónicos de un supuesto “banco”, notificaciones de un “sistema de pagos” falso o llamadas de un “departamento de seguridad” — todos diseñados para suplantar una fuente confiable. Un sitio web falso, un error sutil en el dominio, un SMS alarmante (“Se retiraron $320 de su tarjeta”) — y la víctima llama para “verificar los datos”.

Los atacantes se insertan en una correspondencia empresarial legítima — hackeando un correo o suplantando un dominio con un cambio mínimo en su nombre. Se hacen pasar por un CEO, abogado o colega, enviando un mensaje que exige un pago urgente. Para dar credibilidad, pueden reenviar una cadena de correos falsificada que simula aprobación previa, agregando al objetivo en el último mensaje. Todo parece rutinario, pero el dinero termina en manos del estafador.

Los atacantes ingresan a oficinas haciéndose pasar por mensajeros, contratistas o pasantes. Su objetivo: obtener acceso físico a la infraestructura, conectar una memoria USB, unirse a la red Wi-Fi o fotografiar credenciales de acceso. Estos ataques son especialmente peligrosos en empresas con controles de acceso débiles.

Los administradores y equipos de soporte son un blanco prioritario: tienen acceso privilegiado, credenciales de sistemas y derechos de administrador. Un solo inicio de sesión comprometido puede dar a un atacante control total sobre la red y las cuentas de los empleados.

Se estima que las pérdidas globales por ciberdelincuencia alcanzarán los 10,5 billones de dólares para finales de 2025. La ingeniería social no solo sigue siendo uno de los principales vectores de ataque, sino que también se está volviendo más escalable y sofisticada.

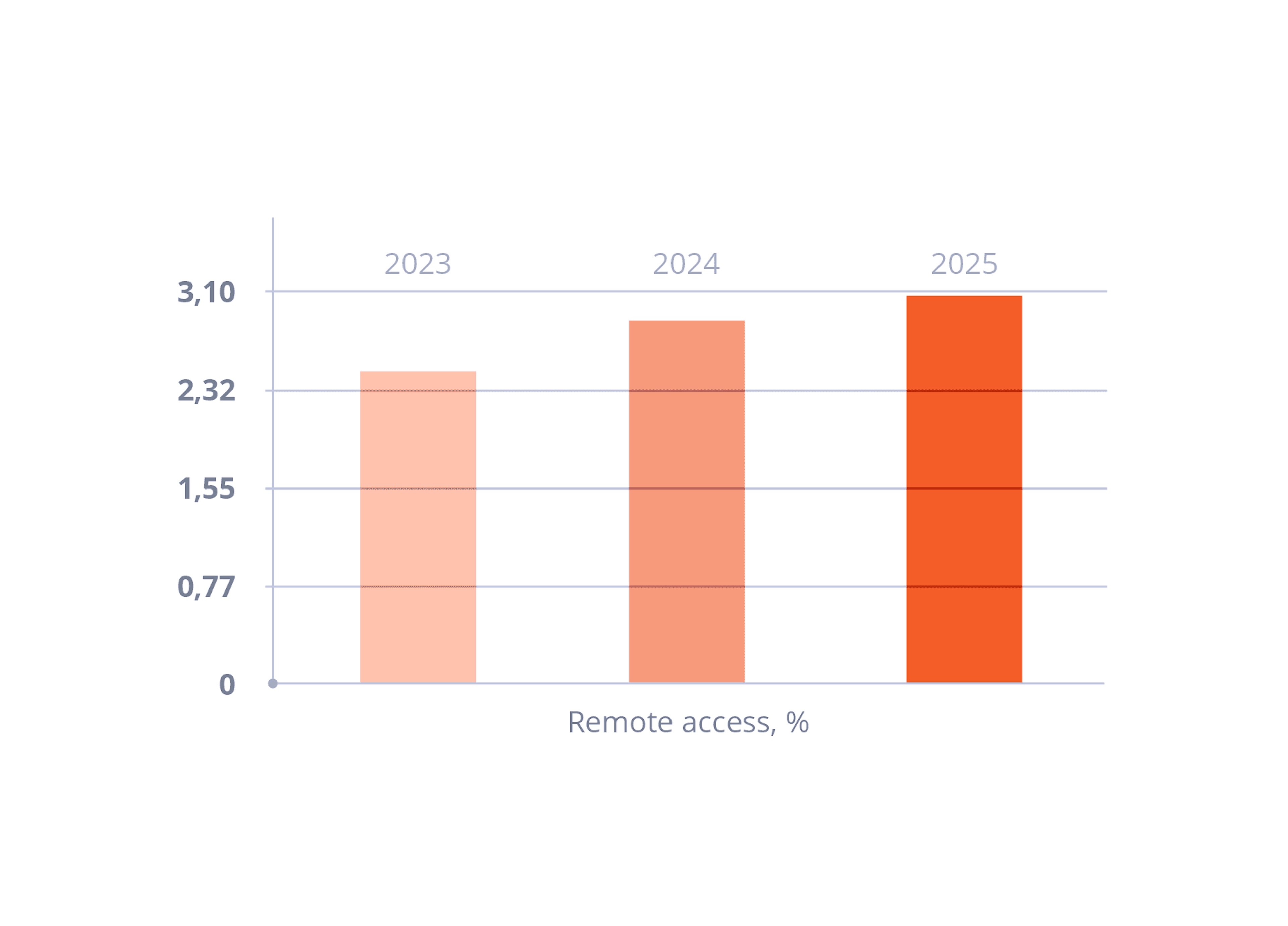

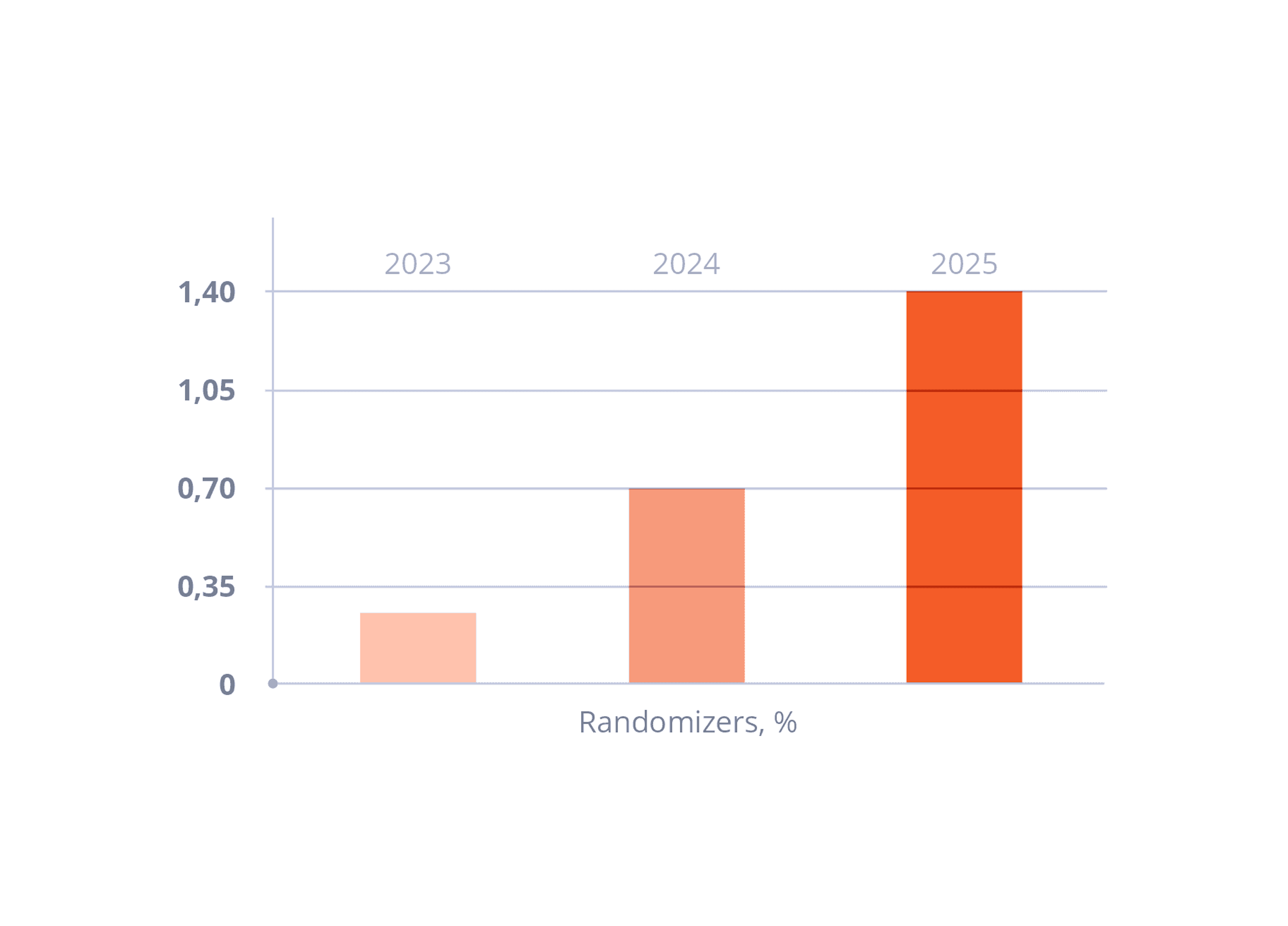

Las estadísticas muestran que la proporción de incidentes que involucran acceso remoto y ofuscación del rastro digital ha crecido significativamente en los últimos dos años — y sigue aumentando. Lo que antes era raro ahora es habitual: para 2025, más atacantes utilizarán conexiones remotas y técnicas de aleatorización para ocultar sus huellas. Esto significa que cada vez más ataques combinan ingeniería social con evasión técnica — obteniendo acceso a recursos corporativos con credenciales robadas y enmascarando la actividad real.

Los atacantes recopilan información de fuentes abiertas: LinkedIn, sitios web corporativos, comunicados de prensa, publicaciones en redes sociales. El objetivo es claro — mapear la estructura de la empresa, identificar personas clave, clientes y proveedores, y aprovechar ese contexto para fraudes dirigidos.

La ingeniería social se apoya en tácticas de urgencia y presión: “la operación se cancelará”, “solo quedan 3 minutos”:

Utilice casos reales, simulaciones de ataques y ejercicios de phishing. Haga que la concientización sobre riesgos cibernéticos forme parte de la cultura corporativa — no solo de un requisito formal.

Implemente autenticación de dos factores (2FA) y multifactor (MFA), limite los permisos de usuario y segmente su red.

Revise qué información sobre su empresa es pública: organigramas, contactos, tecnologías utilizadas. Lo que parece inofensivo puede convertirse en un arma para los atacantes.

La ingeniería social es un ataque contra las personas, no contra los sistemas. No requiere malware ni puertas traseras — solo un pretexto convincente y el momento adecuado. Ningún antivirus puede proteger si el usuario no sabe que está siendo engañado. La mejor defensa no es solo la automatización, sino también la capacitación continua, ejercicios de simulación y una sólida cultura de seguridad.

Hoy en día, las soluciones avanzadas de gestión de riesgos y antifraude pueden detectar múltiples señales técnicas para identificar escenarios sospechosos:

Acceso remoto:

Ofuscación y aleatorización:

Llamadas activas:

Anomalías de comportamiento:

Actividad crediticia:

Velocidad de conexión:

…y otras métricas.

Estos y otros indicadores pueden integrarse para detectar escenarios de acceso remoto y ataques de ingeniería social como parte de una gestión de riesgos de fraude sólida.

En JuicyScore seguimos evolucionando — ampliamos constantemente nuestro stack tecnológico. En nuestras próximas versiones de producto, impulsadas por API17, planeamos mejorar de forma significativa nuestras capacidades para detectar patrones de ingeniería social y amenazas relacionadas.

Las aplicaciones web modernas utilizan interfaces dinámicas basadas en el DOM (Modelo de Objetos del Documento).

Mayor eficiencia de 2FA para proteger a los clientes

El ecosistema fintech está evolucionando a un ritmo sin precedentes, impulsado por innovaciones tecnológicas y cambios en las preferencias de los consumidores, ya que cada vez más personas optan por soluciones de pago digitales en lugar de efectivo.

Reciba una sesión en directo con nuestro especialista, quien le mostrará cómo su negocio puede detectar fraudes en tiempo real.

Vea cómo las huellas únicas de los dispositivos le ayudan a vincular usuarios recurrentes y distinguir clientes reales de estafadores.

Conozca las principales tácticas de fraude en su mercado — y vea cómo puede bloquearlas.

Phone:+971 50 371 9151

Email:sales@juicyscore.ai

Nuestros expertos le contactarán a la brevedad.